MFA

MFA ještě nemám

Pokud máte MFA povinné, musíte si vybrat a nastavit jednu ze základních metod ověření MFA.

Jedná se o základní metody, které si může uživatel sám nastavit kdykoli.

1. Ověření pomocí aplikace Microsoft Authenticator

2. Ověření pomocí OTP z aplikace podporující generování OTP kódů

3. Ověření pomocí SMS zprávy

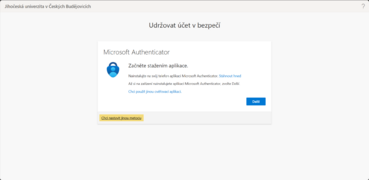

Přidat ověření pomocí aplikace Microsoft Authenticator

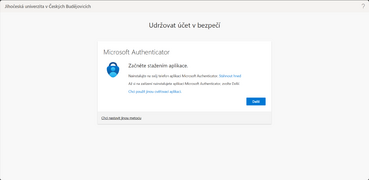

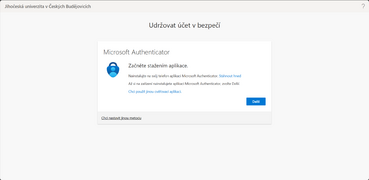

Nejprve si stáhněte aplikaci Microsoft Authenticator do svého mobilního telefonu.

Otevřete stránku https://mysignins.microsoft.com/security-info a postupujte dle obrázkového návodu níže.

-

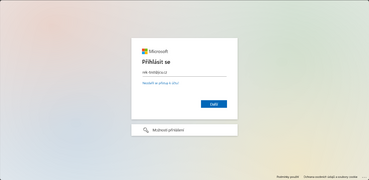

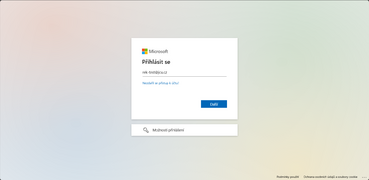

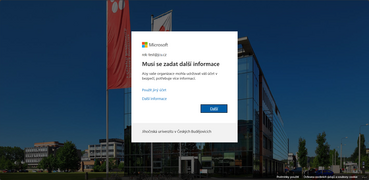

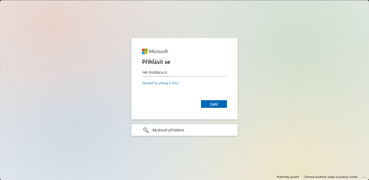

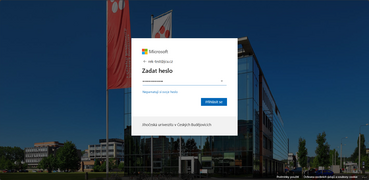

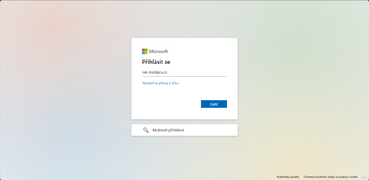

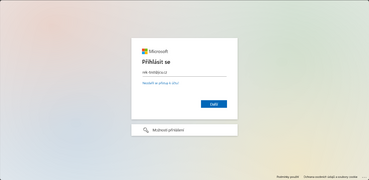

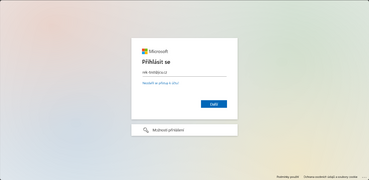

1. Zadejte Vaše uživatelské jméno <uzivatelskeJmeno>@jcu.cz.

-

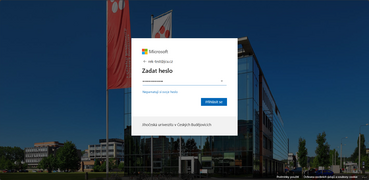

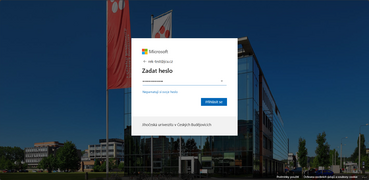

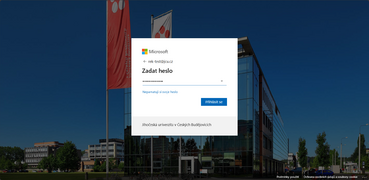

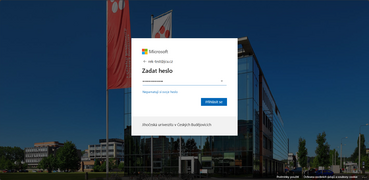

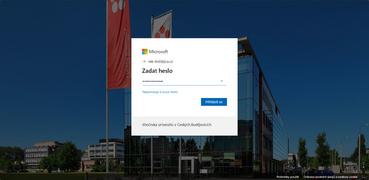

2. Zadejte Vaše heslo.

-

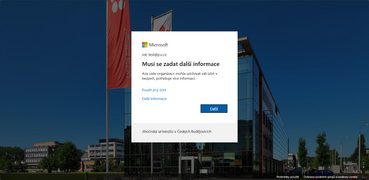

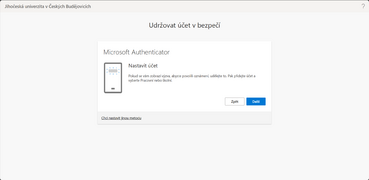

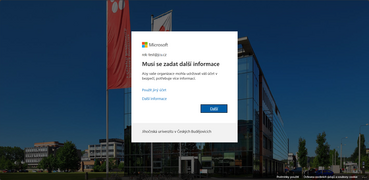

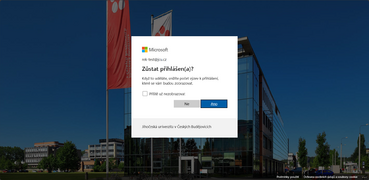

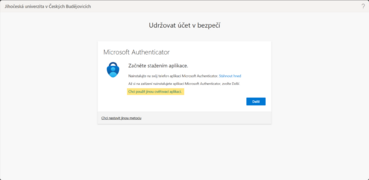

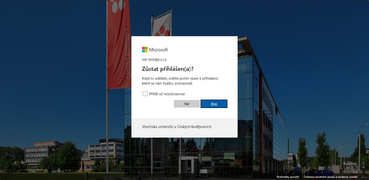

3. Klikněte na tlačítko "Další".

-

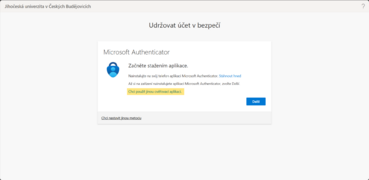

4. Klikněte na tlačítko "Další".

-

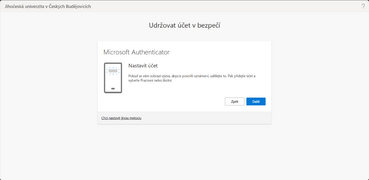

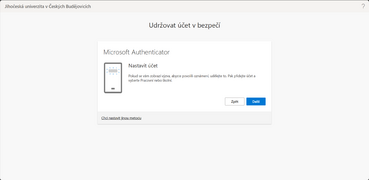

5. Klikněte na tlačítko "Další".

-

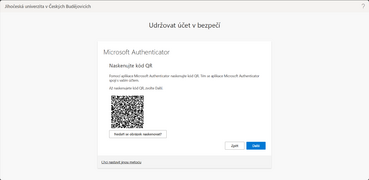

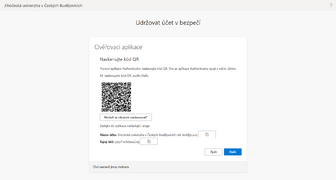

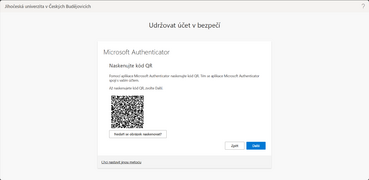

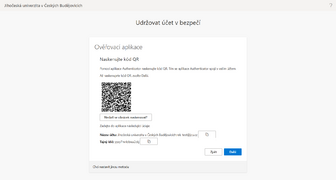

6. Naskenujte do Vaší aplikace Microsoft Authenticator zobrazený QR kód. Po naskenování klikněte na tlačítko "Další".

-

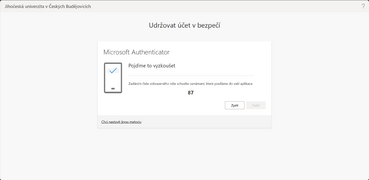

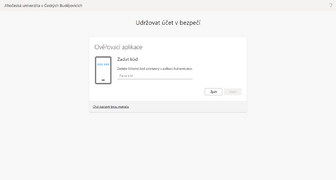

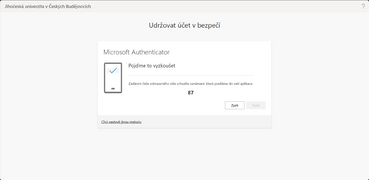

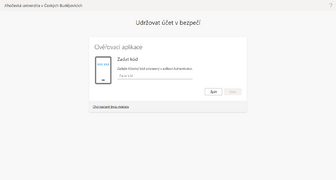

7. Zadejte do Vaší aplikace zobrazené číslo.

-

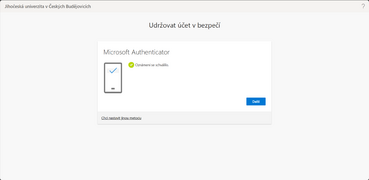

8. Klikněte na tlačítko "Další".

-

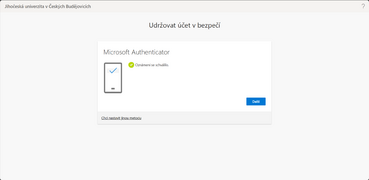

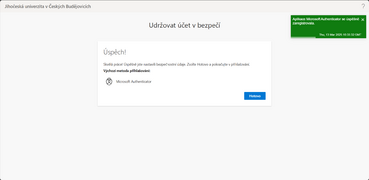

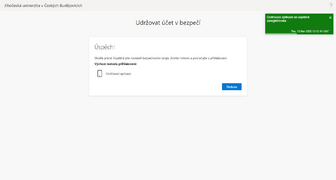

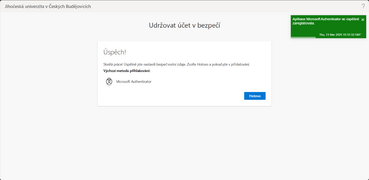

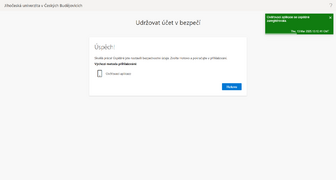

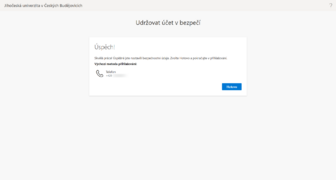

9. Zkontrolujte, zda ověření bylo úspěšně přidáno a klikněte na tlačítko "Hotovo".

-

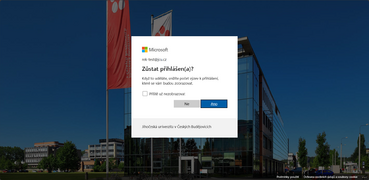

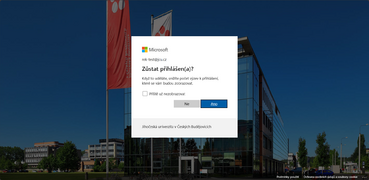

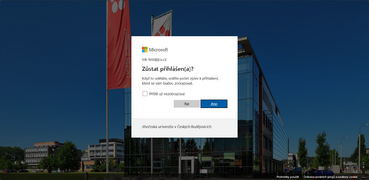

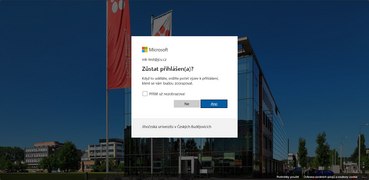

10. Pokud to není bezpodmínečně nutné, je z bezpečnostních důvodů lepší zvolit volbu "Ne".

Přidat ověření pomocí OTP z aplikace podporující generování OTP kódů

Otevřete stránku https://mysignins.microsoft.com/security-info a postupujte dle obrázkového návodu níže.

-

1. Zadejte Vaše uživatelské jméno <uzivatelskeJmeno>@jcu.cz.

-

2. Zadejte Vaše heslo.

-

3. Klikněte na tlačítko "Další".

-

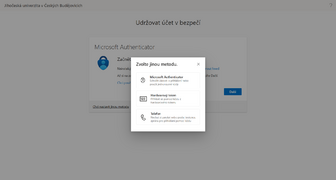

4. Zvolte "Chci použít jinou ověřovací aplikaci".

-

5. Klikněte na tlačítko "Další".

-

6. Naskenujte zobrazený QR kód nebo opište tajný klíč do Vaší aplikace. Po naskenování nebo opsání klikněte na tlačítko "Další".

-

7. Opište OTP kód vygenerovaný Vaší aplikací.

-

8. Zkontrolujte, zda ověření bylo úspěšně přidáno a klikněte na tlačítko "Hotovo".

-

9. Pokud to není bezpodmínečně nutné, je z bezpečnostních důvodů lepší zvolit volbu "Ne".

Přidat ověření pomocí SMS zprávy

Otevřete stránku https://mysignins.microsoft.com/security-info a postupujte dle obrázkového návodu níže.

-

1. Zadejte Vaše uživatelské jméno <uzivatelskeJmeno>@jcu.cz.

-

2. Zadejte Vaše heslo.

-

3. Klikněte na tlačítko "Další".

-

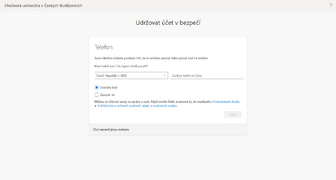

4. Zvolte "Chci nastavit jinou metodu".

-

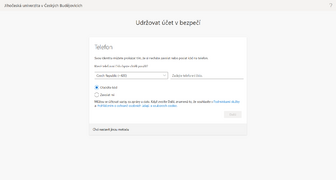

5. Vyberte metodu "Telefon".

-

6. Vyberte předvolbu státu a zadejte Vaše telefonní číslo schopné přijímat SMS. A klikněte na tlačítko "Další".

-

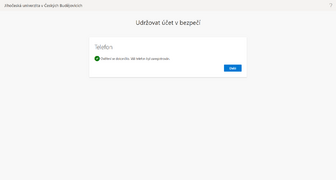

7. Opište šestimístný kód, který Vám dorazí v SMS na Vaše telefonní číslo.

-

8. Klikněte na tlačítko "Další".

-

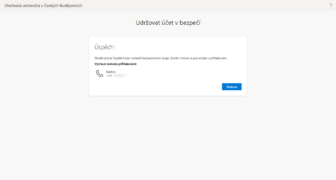

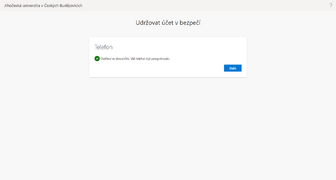

9. Zkontrolujte, zda ověření bylo úspěšně přidáno a klikněte na tlačítko "Hotovo".

-

10. Pokud to není bezpodmínečně nutné, je z bezpečnostních důvodů lepší zvolit volbu "Ne".

Jednu metodu MFA již mám a chci přidat další

Tento návod platí i pro ty, kteří ještě nemají MFA povinné. Pokud ještě nemáte žádnou základní metodu, musíte si vybrat a nastavit jednu ze základních metod ověření MFA.

Základní metody MFA:

1. Ověření pomocí aplikace Microsoft Authenticator

2. Ověření pomocí OTP z aplikace podporující generování OTP kódů

3. Ověření pomocí SMS zprávy

Doplňkové metody MFA:

- Klíčenka s podporou FIDO2

- Windows Hello for Business na zařízeních, které podporují Windows Hello

Přidat ověření pomocí aplikace Microsoft Authenticator

Nejprve si stáhněte aplikaci Microsoft Authenticator do svého mobilního telefonu.

Otevřete stránku https://mysignins.microsoft.com/security-info a postupujte dle obrázkového návodu níže.

-

1. Zadejte Vaše uživatelské jméno <uzivatelskeJmeno>@jcu.cz.

-

2. Zadejte Vaše heslo.

-

3. Pokud to není bezpodmínečně nutné, je z bezpečnostních důvodů lepší zvolit volbu "Ne".

-

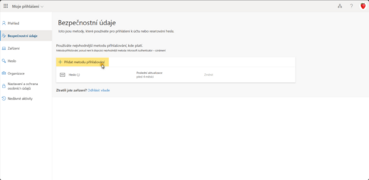

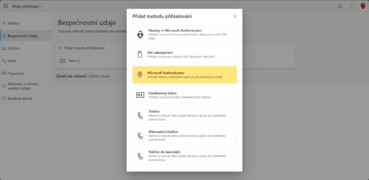

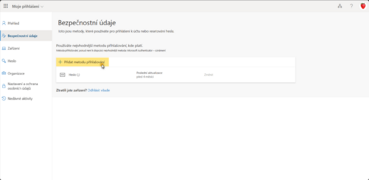

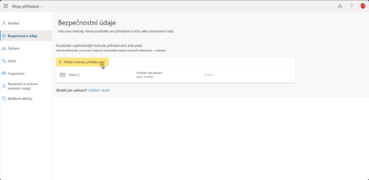

4. Klikněte na "Přidat metodu přihlašování".

-

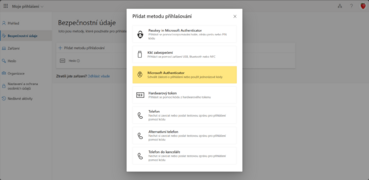

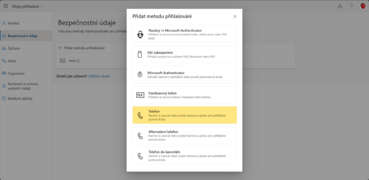

5. Klikněte na "Microsoft Authenticator".

-

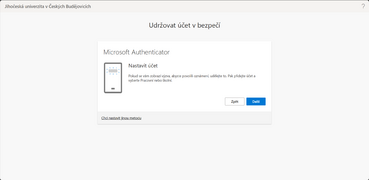

6. Klikněte na tlačítko "Další".

-

7. Klikněte na tlačítko "Další".

-

8. Naskenujte do Vaší aplikace Microsoft Authenticator zobrazený QR kód. Po naskenování klikněte na tlačítko "Další".

-

9. Zadejte do Vaší aplikace zobrazené číslo.

-

10. Klikněte na tlačítko "Další".

-

11. Zkontrolujte, zda ověření bylo úspěšně přidáno a klikněte na tlačítko "Hotovo".

Přidat ověření pomocí OTP z aplikace podporující generování OTP kódů

Otevřete stránku https://mysignins.microsoft.com/security-info a postupujte dle obrázkového návodu níže.

-

1. Zadejte Vaše uživatelské jméno <uzivatelskeJmeno>@jcu.cz.

-

2. Zadejte Vaše heslo.

-

3. Pokud to není bezpodmínečně nutné, je z bezpečnostních důvodů lepší zvolit volbu "Ne".

-

4. Klikněte na "Přidat metodu přihlašování".

-

5. Klikněte na "Microsoft Authenticator".

-

6. Klikněte "Chci použít jinou ověřovací aplikaci".

-

7. Klikněte na tlačítko "Další".

-

8. Naskenujte zobrazený QR kód nebo opište tajný klíč do Vaší aplikace. Po naskenování nebo opsání klikněte na tlačítko "Další".

-

9. Opište OTP kód vygenerovaný Vaší aplikací a klikněte na tlačítko "Další".

-

10. Zkontrolujte, zda ověření bylo úspěšně přidáno a klikněte na tlačítko "Hotovo".

Přidat ověření pomocí SMS zprávy

Otevřete stránku https://mysignins.microsoft.com/security-info a postupujte dle obrázkového návodu níže.

-

1. Zadejte Vaše uživatelské jméno <uzivatelskeJmeno>@jcu.cz.

-

2. Zadejte Vaše heslo.

-

3. Pokud to není bezpodmínečně nutné, je z bezpečnostních důvodů lepší zvolit volbu "Ne".

-

4. Klikněte na "Přidat metodu přihlašování".

-

5. Klikněte na "Telefon".

-

6. Vyberte předvolbu státu a zadejte Vaše telefonní číslo schopné přijímat SMS. A klikněte na tlačítko "Další".

-

7. Opište šestimístný kód, který Vám dorazí v SMS na Vaše telefonní číslo.

-

8. Klikněte na tlačítko "Další".

-

9. Zkontrolujte, zda ověření bylo úspěšně přidáno a klikněte na tlačítko "Hotovo".

Související informace

Aplikace Microsoft Authenticator

Aplikaci Microsoft Authenticator stáhnete .

Řešení problémů

Nemůžete se ověřit pomocí MFA?

- Ztratili jste přístup k zařízení s ověřovací aplikací?

- Přeinstalovali/odinstalovali jste ověřovací aplikaci a nemáte ji znovu spárovanou?

- Nepodařilo se vám dokončit registraci ověřovací metody včetně otestování funkčnosti?

- Máte nový telefon?

- Byl váš telefon vrácen do továrního nastavení a ověřování už nefunguje?

- Změnili jste telefonní číslo a ověřování už nefunguje?

Pokud jste na některou z těchto otázek odpověděli "ANO", kontaktujte nás na ServiceDesku s žádostí o resetování MFA.

Kontakt na administrátora MFA

|

|

Máte s MFA potíže? |

Případně napište e-mail do ServiceDesku mfa@rt.jcu.cz.